過去に第4回EMS勉強会に参加した。

そのときのIdentity as a Control Plane – パスワード漏洩からユーザーを守るためのID管理のメモ。

「IDを集約するとよいこといっぱい、分散するとよくないこといっぱい」

・IDが分散すると、ユーザビリティが下がり、セキュリティが下がり、コストが上がる。

・複数デバイスを使って、複数の場所からアクセスする。つまり人がアクセスコントロールの中心になる。

つまり人を正しく識別できるようにしなければならない。

マイクロソフトはパスワードが無い世界を目指す

・パスワード自体が脆弱である。

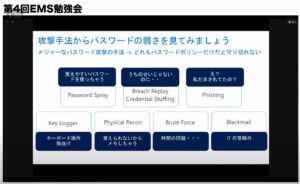

・守り方を勘違いしている人が多い。

・攻撃手法もさまざまであり、守り切れない。

・パスワードを守ることが限界。

クレデンシャル漏洩は厳しいパスワードポリシーで守れない。

・Password Sprayについて、AzureADにはさまざまな攻撃がきている。

解析して、Password Spray攻撃に利用されているパスワードは使わせないようにしている。

つまり脆弱なパスワードを使わせないという考え方としている。

・パスワードは漏れると考え、2段階認証を利用とする。

・そうすると利便性がさがるため、パスワードレスな世界を目指すべし。

・パスワードレスになると、パスワードを求められるとそもそも覚えていなかったり、なんでだろうという思考にいたる。

質疑応答

AzureADの可用性について

・AzureADについて止まらないようにコスト、時間をかけている。

・MFAがEUで2時間停止した。MFA必須であれば管理者アカウントもログインできなくなった。

そのような場合のためにBreakGlassAccountがベストプラクティスとなっている。

カメラが利用できない場合のWindows Helloについて

・PINを設定したほうがよい。PINはデバイスとセットであるため、洩れても他サイトで悪用されることは少ない。

(パスワードが漏洩するよりもリスクが低い。)

AzureADのメリット

・1番攻撃されている組織であり、1日の認証数が圧倒的に多い。機械学習する上で圧倒的に有利となる。