【第4回】サイバーセキュリティ勉強会2019 in 塩尻に参加した。

その際のメモ。そのいち。

今年から塩尻市が主催している(3回目までは有志)

http://www.city.shiojiri.lg.jp/gyosei/shisaku/johoka/sybersecurity2019.html

サイバーセキュリティの学び方 ~楽しく、みんなで学ぼう~ 株式会社ラック 長谷川長一 氏

・今年は会社に7時間しか行っていない

・LACについて長野県と連携している(ラック、信州大学と長野高専、長野県警との四者による産学官連携協定を締結)

IPA情報セキュリティ10大脅威

・1次ソースはない

・被害金額や件数ではなく、有識者の投票で決めている(今後の懸念という意味が大きい)

・時期的に徐々に早く公開され、詳細も公開されるようになった

理由は学校機関や企業からの要請。3月公開だとシラバスや新人研修に間に合わない

・ラックが公開した「外部からの攻撃により発生した重要インシデント」にはSQLインジェクションやXSSが上位になっている

しかしIPA情報セキュリティ10大脅威には入っておらず、つまりは殿堂入りしているのだろうw

IoTのマルウェア Mirai

・2016年11月、世界的に拡散。現在も攻撃は続いている

・感染機器はIPカメラ、DVR、ルーターで9割を占める

・人が入らない部屋、人が出入りする部屋、女性の服がかかってる部屋にIPカメラを仕込むと、女性の部屋が一番お客さんが多かった

実践的なセキュリティに必要なスキル

・シナリオ思考

ログなどから何が原因で今何が起こっているかを想像する能力

・これから起こることを予測し、防止しないといけない

例えば火事が発生したら、周りに火が移らないように守りつつ、消火する

・非対称性があるため、管理者は攻撃方法を知る必要がある

攻撃者は攻撃対象がよく見えているが、逆はあまり見えていない

実践的なセキュリティ人材を育成するには

・なるべくシナリオベースの実践的な演習と訓練をすること

・独学での一番の問題点は独善的な結果になりやすい

孤独であることは我慢しよう、大した問題ではない

・ラーニングピラミッドにもあるように人に説明することが一番定着率が高くなる

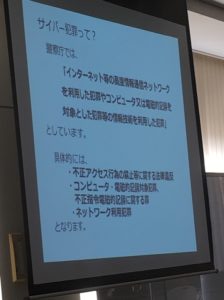

サイバー犯罪の現状について 長野県警察本部 生活安全部生活環境課 サイバー犯罪対策室

・不正アクセスやフィッシングサイトを構築しているのは未成年が多い。興味でやれそうだからやってみたという理由が多い

完全なプロはそもそも捕まらないのだろうか。。

不正アクセスにはならない案件

・友人から認証コードが送られてくるから教えてほしいという連絡があったため伝えたところ、SNSが乗っ取られた

⇒システム管理者に確認して、これは不正アクセスにならないという判断になった(過去事例で今は見直し中?)

・ゲームアカウントを売った。アカウントは渡したが金額は受け取れなかった

⇒アカウント管理者のゲーム会社は利用規約であるアカウントの売買や譲渡を認めていないため、救済処置はなし

対処しようのない案件

・デジタルタトゥーや画像が流出した場合

⇒当たり前であるが削除は難しい。特に海外のサーバについては法律が異なり、そもそも削除要請もできない

OWASPを知れば変わるセキュリティ対策 OWASP Japan Chapter Leader 上野 宣 氏

・OWASPは世界最大のセキュリティコミュニティ

・2011年から日本での普及を始めている

Webサイトを安全にする7つ道具

・セキュリティの問題は一通り出そろっている

1.サイバーセキュリティ経営ガイドライン

・経営課題とするために、どのように経営者に伝えるか?

・IPAが解説書を出しているため理解しやすくなっている

2.OWASPアプリケーションセキュリティ検証標準(ASVS)

・自分たちに必要なセキュリティレベルを知る

・OWASPの文書は英語が多いが、jpcertに協力してもらい日本語版がある

3.Webシステム/Webアプリケーションセキュリティ要件書

・安全なWEBアプリケーション開発の具体的なセキュリティ要件書

・これをもとに開発すれば安全なWEBアプリケーションができあがる

・情報漏洩事件でシステム発注者側が開発者側に勝訴した判例がある

IPAなどから資料が出ておりセキュアな開発は当たり前という時代になっている

4.安全なウェブサイトの作り方

・セキュリティを初めて意識するWEBアプリケーション開発者向けドキュメント

5.Webアプリケーション脆弱性診断ライン

・脆弱性診断を行うためのガイドライン(そもそも診断の基準がなく、作ろうとしたことがきっかけ)

例えば自社のアプリケーションの脆弱性を見つけるときに、いままではその基準がなかった

・上野さんはBurpを利用されており、オススメらしい

6.WAF

・新しい攻撃があったときに、アプリケーションを修正せず、WAFのルールでブロックできることが最大のメリット

・SQLインジェクションされたときにデータが何件抜かれたかなど調べることは難しい。そのためのログとして取得する利用方法もある

・apacheであればmodsecurityを入れてもよいかも

グッド・プラクティス・ガイドパッチ管理

・すべてのシステムにパッチを適用するためのガイドライン

・いまさらチェックできない

OWASP Dependency Checkを利用すれば、webアプリケーションに組み込んだコンポーネントのパッチ未適用を検出可能

時代に合わせたセキュリティ対策

・NISTデジタル認証ガイドラインにて、様々なパスワードに対しての制約が決まっている

定期的なパスワードを必須とすると、パスワードの後ろの数字が増えるだけであまり意味がないため

・TLS1.0もPCIDSSにて2018年6月30日から利用禁止

・初回のぺネストレーションテストで侵入できなかったことはないby上野さん

https://www.tricorder.jp/penetration_test/

・セキュリティインシデントは起こることを前提に考えるべき