AWS認定ソリューションアーキテクト-プロフェッショナルを読んだ。

良書だった。知らなかったことを記載しておく。

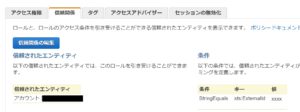

AWSリソースへのアクセス権を第三者に付与するときに外部IDを使用する

ロールに他AWSアカウントだけでなく、外部IDを紐付けることができる。

第三者はロールARNと外部IDを指定することで、別AWSアカウントのリソースにアクセス可能。

設定画面

AWSサービスにリンクされたロール

例えばRDSであれば、ログを出力することを有効にすると自動的にCloudWatch Logsへログが送信される。

裏ではサービスによってロールが事前に定義、設定されている。これをAWSサービスにリンクされたロールと呼ぶ。(と理解)

RDSでいうと、AWSServiceRoleForRDSがそれにあたる。

Inter-Region VPC Peering

リージョン間のVPCピアリングのこと。VPCピアリングと同様にAWS網を利用し、インターネットは経由しない。

Evaluate Target Health

ALBのヘルスチェック結果によって、Route53がルーティングするかどうか決められる機能。

Storage Gateway

Gateway-Stored Volumesはオンプレミスがメインであり、スナップショットを非同期にS3にバックアップする。

Gateway-Cached VolumesはS3がメインであり、オンプレミスに頻繁にアクセスするデータをキャッシュする。

CloudFrontだけでフェールオーバーを実装することが可能

オリジンを2つ指定し、優先度を設定する。Route53だとサイト単位のフェールオーバーになるがこの方法はオブジェクトごとのフェールオーバーが可能となる。

https://dev.classmethod.jp/articles/cloudfront-origin-failover/

ELBにはクロスゾーン負荷分散の設定が可能

AZ毎のEC2の数が異なる場合、ELBにてクロスゾーン負荷分散を有効にすることでバランス良く負荷分散できる。なおALBはデフォルト有効であり、設定変更できない。

https://dev.classmethod.jp/articles/elb_crosszone_load_balancing_default_value/

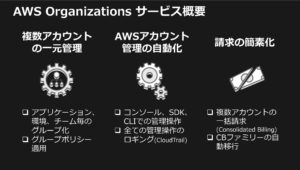

Organizationsのメリット

・SCP(サービスコントロールポリシー)によって各AWSアカウントのリソースに対してrootアカウントも含めて制約を設定可能。

・複数アカウントの請求情報を自動的に統合して管理可能。(一括請求も設定可能)

https://d0.awsstatic.com/events/jp/2017/summit/slide/D4T2-2.pdf

EC2のプレイスメントグループ

[クラスター]であれば単一のAZにてインスタンスを論理的にグループ化したものであり、低レイテンシーの10Gbpsのネットワークに参加できる。

インスタンスを停止することで追加可能。その他[分散]、[パーティション]などの戦略もある。

https://dev.classmethod.jp/articles/ec2-placement-group-strategy/

専有ホストとハードウェア専有インスタンスの違い

専有ホストはどのハードウェアで起動するかを固定可能。

専有ホストはライセンスがハードウェアに依存する場合、ハードウェア専有インスタンスはコンプライアンスなどで他社とはホストを共有できない場合に利用することが多いらしい。

https://qiita.com/ny7760/items/f9e768b821b6d27c9ed2

Snowmobile

100PBのストレージを搭載したトレーラー。

「オンプレミスからAWSに10Gbpsの専用接続で100PBのデータを転送すると26年掛かる計算になりますが、Snowmobileなら6ヶ月で転送できます。」

https://dev.classmethod.jp/articles/amazon-snowmobile-released/

# Snowballは50TBと80TBの箱。