第21回 脆弱性診断ええんやで(^^) for ルーキーズ

に参加した

わかりやすくてすごく為になった

・9月3日くらい、新バージョンのZAPリリース予定

・日本のエンジニアについて

ZAPで見つけられるものは理解できるレベルにいなければならない

フレームワークで担保するのは理想論

OWASP ZAPとは

OWASPが開発しているセキュリティ診断ツール

他にも代表的なツールとしてFidder,BurpSuiteなどがある

プロキシ利用にあたりオススメのツール

FoxyProxy:プロキシの切り替えが楽にできる、Chromeだけにプロキシを適用できる

診断手法 -基本編-

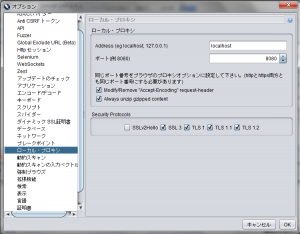

ZAPの基本設定

ポート設定

プロキシであるため待ち受けるポートを設定可能

[ツール]→[オプション]→[ローカルプロキシ]

※デフォルトの8080は別サービスと被ることが多いため違うものを設定したほうが無難

スキャン対象を制限する

左上の[プロテクトモード]を選択する

誤って攻撃やスキャンをしないようにしておく

※[攻撃]がグレーアウトしている

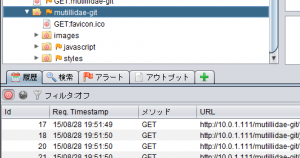

スキャン対象を設定する

[Include in Context]→[Default Context]

[コンテキストに含める]を選択する

スキャン対象に◎がつく

左下にある◎をクリックすると、フィルタされる

モジュールインストール

[ヘルプ]→[アップデートのチェック]

[マーケットプレイス]から選択する(インストールにあたり再起動は不要)

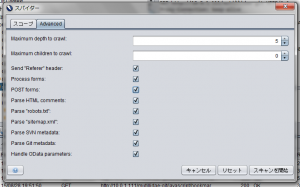

スパイダー(クロール)

攻撃対象フォルダを右クリックして[攻撃]→[スパイダー]

[Advanced]→[Maxmum depth to crawl]

はサイトの深度によって決めるべし

[Advanced]→[Maxmum children to crawl]は0にするべし

対象のチェック漏れが生じるかも

チェックすると、プログレスバーが表示される

注意点として、

・80%まですすんで20%に戻ったりすることがある

(隠れたフォルダを見つけたりすると戻る、そのため終了時間は把握しにくい)

・停止した場合、再開はできない

動的スキャン

負荷が高くなるため細かにチューニングする必要がある

[攻撃]→[動的スキャン]

[並列スキャンするホスト数]→[1]がオススメ

ローカルマシンの性能に依存するため、あまり大きくすると終わらないことも

またサーバへの負荷も考えるとこの値がオススメ

[スキャン中のミリ秒単位の遅延]

→共有サーバの場合は、遅くしておいたほうがよい

[anti CSRFトークン利用]を設定しておいたほうがよい

対策しているサイトについてはエラーになる

[ベクトル]の設定を変更する

→全てチェックするようにする

[Show scan progress details]をクリックで進捗を確認可能

HTTPSのサイトが閲覧できない

ブラウザ←→ZAP←→サイト

という通信をしている

ZAPの証明書がブラウザに信頼されているためでるエラー

ブラウザにZAPが作成するオレオレ証明書をインストールするとHTTPSサイトも閲覧できる

しかしOWASPZAPを通過するものすべてをOKするため、とても危険

[ツール]→[オプション]→[ダイナミックSSL証明書]→保存したものを、証明書インポートで利用可能